💻#0018 Devenir invisible sur le web : Le guide du parfait espion numérique (ou presque) !

#0018 Les signatures numériques : C'est quoi ce charabia ?

Bonjour,

Bienvenue dans cette nouvelle édition de “SimpleCommeInformatique”.

Cette infolettre vient en complément de la chaîne Youtube “Simple&Gratuit”.

Voici les dernières vidéos publiées sur la chaîne :

Le VPN qui va te changer la vie en 2024 !

Découvre les secrets de ton PC avec Process Explorer !

Ne laisse pas tes clés USB te mettre en danger !

3 logiciels pour une défragmentation qui redonne vie à ton ordinateur agonisant!

Aujourd’hui, vous êtes 1131 à recevoir cette infolettre ! 💪Merci💪

La précédente à été lu 1.29k fois et pour 983 abonnés!

Menu du jour

A vos marques : Quand l’ombre protège votre navigation

L’article : Son nom : Le disparaisseur

Un peu de pratique : Comment vérifier l’intégrité d’un fichier

Et dans l’actu : L’actu qu’il ne fallait pas manquer

🫢A vos marques :

Navigateurs anti-détection : Quand l’ombre protège votre navigation

1. Qu’est-ce qu’un navigateur anti-détection ?

Imaginez que chaque fois que vous entrez dans un café, quelqu’un note la couleur de votre veste, votre boisson préférée et même le type de chaussures que vous portez. Eh bien, c’est un peu ce que font les sites web avec votre navigateur. Ils collectent tout ce qu’ils peuvent sur vous : votre appareil, votre résolution d’écran, votre fuseau horaire, et même vos préférences linguistiques.

Les navigateurs anti-détection sont comme un déguisement numérique : ils modifient ou masquent ces informations pour empêcher quiconque de vous identifier ou de vous pister. Ils ne se contentent pas de mettre un masque, ils créent une nouvelle identité pour chaque session, vous transformant en un véritable caméléon du web.

2. Comment fonctionnent-ils ?

Ces navigateurs combinent plusieurs techniques pour brouiller les pistes :

Masquage d’empreinte digitale : Ils modifient des données comme la résolution d’écran ou le fuseau horaire pour rendre chaque session unique.

Utilisation de proxys ou VPN intégrés : Vous semblez naviguer depuis un autre pays ou même une autre planète (à tester, mais pas encore prouvé).

Gestion des cookies : Ils effacent les miettes que vous laissez derrière vous après chaque session.

Exemple du quotidien : c’est un peu comme entrer dans une boulangerie avec un faux accent et repartir par une porte dérobée, histoire que personne ne sache que vous êtes venu acheter un croissant au beurre.

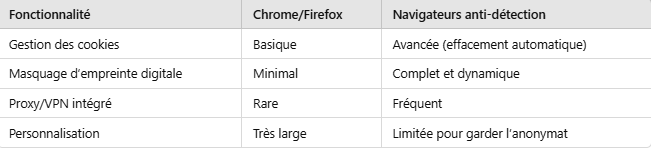

3. En quoi diffèrent-ils des navigateurs grand public comme Chrome ou Firefox ?

Prenons l’exemple de Chrome. Ce navigateur est un peu comme un journal intime laissé ouvert sur la table. Brave, de son côté, essaie de protéger vos secrets, mais reste une version plus légère. Les navigateurs anti-détection, eux, sont plus proches d’un coffre-fort ambulant :

Les navigateurs anti-détection vont plus loin, mais ce zèle a un coût : ils peuvent être plus lents et moins pratiques.

4. Combien ça coûte, et est-ce accessible ?

La confidentialité a un prix. Voici un aperçu des options disponibles :

GoLogin : Environ 24 $/mois, avec un essai gratuit.

Multilogin : À partir de 99 $/mois.

Dolphin{anty} : Abonnements dès 29 $/mois.

Certains offrent des versions d’essai, mais la plupart visent des professionnels (marketers, chercheurs en sécurité, etc.). Pour une utilisation occasionnelle, les prix peuvent sembler élevés.

5. À qui ces outils sont-ils destinés ?

Professionnels du marketing : Ils gèrent plusieurs comptes sur les réseaux sociaux sans se faire bloquer.

Journalistes ou militants : Dans les zones répressives, ces outils offrent une bouffée d’air numérique.

Particuliers paranoïaques ? Peut-être, mais est-ce vraiment de la paranoïa si quelqu’un vous piste réellement ?

6. Peut-on leur faire confiance ?

Là, c’est comme choisir une pizzeria en vacances : la réputation compte. Contrairement à des géants comme Google, ces entreprises gagnent leur vie en vendant des services de confidentialité, pas vos données. Mais prudence :

Lisez les conditions d’utilisation.

Choisissez des outils reconnus (Multilogin, GoLogin, etc.).

Vérifiez leur juridiction : Une entreprise basée aux USA ou en Chine pourrait être soumise à des lois qui vous désavantagent.

7. Quels risques ?

Ces navigateurs ne sont pas une baguette magique :

Ils peuvent attirer l’attention, notamment sur des plateformes sensibles (comme les réseaux sociaux).

Certains sites peuvent refuser de fonctionner correctement.

C’est un peu comme se promener en cape d’invisibilité : vous êtes invisible, mais cela intrigue tout le monde.

8. Pourquoi est-ce important ?

Dans un monde où chaque clic est analysé, ces outils permettent de reprendre le contrôle. Mais la question reste : souhaitez-vous être libre ou simplement moins surveillé ?

Les navigateurs anti-détection ne vous rendent pas invisible, mais ils compliquent sérieusement la tâche des curieux.

Conclusion : Faut-il craquer ?

Si vous gérez plusieurs identités numériques ou si vous souhaitez un niveau de confidentialité avancé, ces navigateurs peuvent être une solution. Mais pour le commun des mortels, des navigateurs comme Brave, combinés à un bon VPN ou Tor, suffisent souvent.

La meilleure protection reste une navigation éclairée : comprenez les outils, leurs limites, apprenez à les maîtriser, et posez-vous toujours cette question : "À quel point ai-je besoin d’être invisible ?"

📰L’article :

Frank Ahearn : Le maître de l’art de disparaître (mieux que l’argent dans les mains d’un politicien)

Imaginez que votre vie ressemble à un épisode tendu de Black Mirror. Harcèlement, menaces, ou simples envies de tout plaquer : vous êtes pris au piège d’une toile numérique si dense qu’elle vous suit même dans vos rêves. Si vous aviez un joker à sortir, il porterait probablement un nom : Frank M. Ahearn, "disparaisseur" de renom. Mais qui est cet homme capable de transformer un citoyen lambda en fantôme numérique ? Accrochez-vous, l’histoire de Frank est aussi fascinante qu’étonnante.

Du traqueur au protecteur : un virage inattendu

Frank M. Ahearn, New-Yorkais pure souche, a débuté sa carrière avec un job peu reluisant (mais bien payé) : traquer des personnes disparues. En tant que skip tracer, il utilisait des techniques d'ingénierie sociale pour extraire des informations sensibles, comme vos relevés bancaires ou vos appels téléphoniques. Son talent pour "prêcher le faux pour savoir le vrai" a fait de lui une légende… jusqu’à ce que ses méthodes tombent du mauvais côté de la légalité.

Et c’est là que Frank a eu une révélation. Pourquoi continuer à traquer les gens, alors qu’il pouvait faire l’inverse et aider ceux qui fuyaient ? Ainsi naquit sa seconde carrière : celle de disparisseur, une sorte de Houdini moderne, spécialisé dans l’évasion numérique et physique.

Disparaître : un art à 40 000 dollars

Le service phare de Frank ? Vous rendre invisible, physiquement et digitalement. Mais attention, ce n’est pas un jeu. Ahearn ne travaille qu’avec des clients sérieux, souvent en grand danger : victimes de harcèlement, cibles de maîtres chanteurs, ou personnes ayant fait affaire avec les mauvaises personnes.

Le coût ? Entre 30 000 et 40 000 dollars. Un tarif qui inclut :

Nettoyage numérique : Effacer vos traces en ligne, de vos profils Facebook oubliés à vos achats Amazon.

Création de fausses pistes : Plutôt que de simplement disparaître, il s’agit de semer des indices erronés. Exemple ? Des photos de vous sirotant un café à Amsterdam, alors que vous êtes bien au chaud à Lisbonne.

Formation à la vie cachée : Comment vivre sans révéler d’informations personnelles, gérer vos finances discrètement, et éviter de googler "Que devient mon ex ?" (indice : ça ne finit jamais bien).

Le quotidien de l’invisibilité

Bien que les services de Frank soient extrêmes, ils trouvent un écho dans nos vies de tous les jours. Prenez un instant pour réfléchir : combien d’informations partagez-vous quotidiennement sans même vous en rendre compte ?

Votre smartphone : Il connaît votre localisation, vos centres d’intérêt, et même vos insomnies (merci les recherches Google à 3 h du matin).

Les réseaux sociaux : Ils transforment chaque selfie en donnée exploitable par des annonceurs ou, pire, des malfaiteurs.

Vos achats en ligne : En commandant une pizza, vous venez peut-être de donner votre adresse à trois bases de données différentes.

Si vous trouvez tout cela terrifiant, rassurez-vous : vous n’avez probablement pas besoin de Frank. Mais il existe des outils simples pour protéger votre vie privée. Les VPN, alias email, et navigateurs respectueux sont autant de boucliers numériques accessibles à tous.

La face cachée de la disparition

Attention, disparaître n’est pas un remède miracle. Comme Frank le dit souvent : "Vous pouvez être un idiot à Paris et rester un idiot à Lisbonne." Changer de lieu ne résout pas vos problèmes internes. Cela nécessite un vrai travail sur soi-même, ce que peu de gens réalisent avant de se lancer.

Ahearn lui-même insiste sur l’importance de la vigilance. Son plus grand défi ? Faire comprendre à ses clients que la clé de leur sécurité repose sur leur capacité à couper les ponts avec leur ancienne vie. Pas de SMS à vos anciens amis, pas de visites surprises à Noël, et certainement pas de publications sur Instagram.

Pourquoi cet homme existe-t-il ?

Si le métier de Frank vous semble extrême, c’est parce que nos sociétés ultra-connectées le sont tout autant. L’existence d’un "disparisseur" révèle à quel point nous sommes traçables, exploitables, et parfois vulnérables. Et même si la plupart d’entre nous n’auront jamais besoin de ses services, ses principes peuvent nous inspirer : réfléchissez à ce que vous partagez, à qui vous le partagez, et pourquoi.

Car après tout, dans un monde où la vie privée devient un luxe, ne vaut-il pas mieux prévenir que guérir ? Peut-être qu’en empruntant quelques astuces à Frank Ahearn, vous n’aurez jamais à l’appeler. Et ça, c’est le plus beau compliment qu’on puisse lui faire.

Pour aller plus loin :

Ahearn est devenu célèbre grâce à son livre à succès du New York Times intitulé "How to Disappear: Erase Your Digital Footprint, Leave False Trails, And Vanish Without A Trace"

⌨️Un peu de pratique :

Tutoriel : Tutoriel : Vérifiez l'intégrité de vos fichiers avec QuickHash GUI

Pourquoi vérifier l'intégrité d'un fichier ou d’un programme ?

Lorsque vous téléchargez un fichier, surtout un logiciel, il est essentiel de s'assurer que celui-ci n'a pas été modifié par des tiers malveillants. En vérifiant son hash (empreinte numérique unique), vous pouvez confirmer qu'il correspond bien à l'original publié par l'éditeur. Cela garantit que votre fichier est authentique et exempt de modifications indésirables. Cette étape s’exécute avant l’installation. Ainsi si le programme contient un malware, vous ne serez pas contaminé.

C'est là qu'intervient QuickHash GUI, un outil open-source pratique et accessible.

Présentation de QuickHash GUI

Qu'est-ce que QuickHash GUI ?

QuickHash GUI est un logiciel open-source doté d'une interface graphique simple et intuitive. Conçu pour le hachage et la vérification de fichiers, il est compatible avec Windows, Linux et macOS.

Fonctionnalités principales

Calcul de hachages :

Pour du texte, des fichiers uniques, des dossiers entiers, ou des disques.

Comparaison de fichiers et dossiers :

Idéal pour identifier des différences.

Copie avec vérification de hachage :

Assurez-vous que vos fichiers copiés n’ont pas été corrompus.

Support de multiples algorithmes de hachage :

MD5, SHA-1, SHA-256, SHA-512, SHA-3, xxHash, Blake2B, Blake3, et CRC32.

Fonctions avancées :

Vérification de disques, décodage Base64.

Pourquoi choisir QuickHash GUI ?

Gratuit et open-source : Vous avez l’assurance que le logiciel est transparent.

Multi-plateforme : Fonctionne sur Windows, macOS et Linux.

Facile à utiliser : Une interface graphique intuitive qui ne nécessite pas de compétences techniques avancées.

En français : Le logiciel lui est en anglais, mais sur le site, vous avez un fichier d’aide traduit en français

Tutoriel : Vérifier l’intégrité d’un fichier téléchargé avec QuickHash GUI

Nous allons illustrer le processus avec un exemple concret : vérifier l’intégrité du fichier d’installation de VeraCrypt.

Étape 1 : Téléchargez VeraCrypt et sa clé de hachage

Rendez-vous sur le site officiel : VeraCrypt.

Téléchargez la version correspondant à votre système d’exploitation, par exemple :

VeraCrypt Setup 1.26.15.exe pour Windows.

Attention : Comme pour tous programmes qui viennent d’un éditeur indépendant, votre antivirus risque de vous mettre un message d’alerte. C’est faux bien sur, nous en parlerons plus bas!

Juste en dessous, cliquez sur SHA256 sums for VeraCrypt 1.26.15 release files.

Cela ouvrira une page contenant les clés de hachage pour chaque fichier. Copiez la clé associée à votre version et collez-la dans un fichier texte (ex. : Bloc-notes).

Étape 2 : Installez QuickHash GUI

Téléchargez QuickHash GUI depuis son site officiel : QuickHash GUI Downloads.

Une notice en français est disponible pour vous aider.

Décompressez l’archive téléchargée en cliquant droit sur le fichier puis Extraire tout.

Accédez au dossier extrait et ouvrez le dossier correspondant à votre système (par ex., x64 pour un système 64 bits sous Windows).

Étape 3 : Configurez QuickHash GUI

Lancez QuickHash GUI (pas besoin d’installation supplémentaire). Vous pouvez le conserver sur une clé usb.

A gauche, sélectionnez l’algorithme de hachage utilisé.

Pour notre exemple, choisissez SHA-256, car VeraCrypt utilise cet algorithme.

Accédez à l’onglet File (en haut) et cliquez sur Select File.

Sélectionnez le fichier VeraCrypt que vous venez de télécharger.

Étape 4 : Comparez les clés de hachage

La clé de hachage calculée par QuickHash apparaîtra dans le second rectangle gris.

Copiez cette clé dans votre fichier texte, juste en dessous de la clé récupérée sur le site officiel.

Comparez les deux clés :

Si elles correspondent, votre fichier est intact et authentique.

Si elles ne correspondent pas, cela signifie que le fichier a été modifié ou corrompu.

Que faire si les clés ne correspondent pas ?

Vérifiez la clé officielle : Assurez-vous d’avoir copié la clé correspondant à la bonne version de VeraCrypt.

Téléchargez à nouveau : Il est possible que le fichier ait été corrompu pendant le téléchargement.

Soyez prudent(e) : Si les clés diffèrent toujours après vérification, il est probable que le fichier ait été compromis. Dans ce cas, il est risqué de l’utiliser.

À noter : Un antivirus ne suffit pas

Même si un antivirus ne détecte rien d’anormal dans le fichier, cela ne garantit pas son intégrité (l’inverse est vrai aussi). La vérification par hachage reste une méthode fiable pour s’assurer de l’authenticité des fichiers.

Nous reparlerons bientôt des antivirus et , comme pour les VPN, vous allez vite comprendre que l’information qu’ils donnent n’est pas fiable.

Conclusion : Sécurisez vos téléchargements avec QuickHash GUI

En suivant ces étapes, vous pouvez protéger votre ordinateur contre les fichiers modifiés ou malveillants. QuickHash GUI est un outil puissant et polyvalent, particulièrement utile pour les utilisateurs soucieux de la sécurité.

Prêt(e) à l’essayer ? Téléchargez QuickHash GUI dès aujourd’hui et sécurisez vos transferts de fichiers !

Dans l’actu :

Pub GPT :

Deux ans après avoir lancé ChatGPT, OpenAI se prépare à une opération séduction pour les investisseurs et souhaite se lancer dans les publicités.

Si les créateurs d’IA suivent les traces de géants comme Meta, il existe un danger supplémentaire : la capacité de l’IA à personnaliser davantage la publicité en créant des liens émotionnels avec les utilisateurs en utilisant nos données. Il sera aussi difficile de faire la différence entre une réponse neutre et une réponse qui contiendra une communication commerciale.

👩🏻💻En Bref

Femme au volant : (passagère en confiance) : A Paris, Uber lance une option permettant aux femmes de commander un trajet avec une conductrice.

Le Parlement australien adopte l'interdiction d'accès aux réseaux sociaux pour les moins de 16 ans.

Huawei sort son premier smartphone avec un système d'exploitation 100% chinois sans Apple ni Google.

👋🏼Le mot de la fin

N’hésitez pas à commenter en dessous de cette infolettre directement sur le site de Substack (en cliquant ici).

Une fois sur ce site, n’hésitez pas à partager cette newsletter à vos contacts !

Et la citation qui va bien :

“L’anonymat garantit l’honnêteté.” - John Irving

Aller, à la semaine prochaine par mail ou cet après midi 16h30 sur “Simple&Gratuit”.

Gael

👍👍👍👍